SSL vs. TLS: principais diferenças e por que o TLS é melhor

SSL e TLS são protocolos de criptografia usados para comunicações seguras na internet. Eles ajudam a garantir que os dados confidenciais que você insere em formulários online permaneçam inacessíveis para cibercriminosos e terceiros.

Dito isso, existem diferenças substanciais entre os dois protocolos. Por vários motivos, o SSL foi descontinuado e não é mais usado. Este artigo abordará com mais detalhes como esses protocolos funcionam, como eles se diferenciam e o papel vital que o TLS desempenha atualmente.

O que é o SSL e como ele funciona?

O Secure Sockets Layer (SSL) foi desenvolvido pela Netscape em 1994 para estabelecer um canal de comunicação seguro entre dois usuários, dispositivos ou aplicativos em uma rede. Quando os dados são transmitidos, sempre existe o risco de eles serem interceptados por terceiros. O SSL foi criado para proteger esses dados contra acesso não autorizado e adulteração.

Principais características do SSL

O processo SSL pode ser dividido em três partes principais:

- Autenticação por handshake: as duas partes trocam mensagens para confirmar sua compatibilidade e identidades e, assim, definir os parâmetros da interação.

- Criptografia: o SSL criptografa os dados em trânsito, garantindo que ninguém que intercepte os dados consiga ler seu conteúdo.

- Integridade da mensagem: o SSL adiciona um Código de Autenticação de Mensagem (MAC) a cada mensagem enviada, permitindo que qualquer uma das partes da conversa determine se uma mensagem foi adulterada durante a transmissão.

Versões do protocolo e cronologia da descontinuação

Antes de o SSL ser descontinuado, ele passou por várias atualizações, cada uma delas corrigiu vulnerabilidades de segurança. Aqui está um resumo aproximado:

| Versão | Ano de lançamento | Notas |

|---|---|---|

| SSL 1.0 | 1994 | Nunca lançado publicamente |

| SSL 2.0 | 1995 | Lançado e disponibilizado publicamente |

| SSL 3.0 | 1996 | Descontinuado em 2015 devido a falhas de segurança |

O que é o TLS e como ele é diferente?

TLS significa Transport Layer Security. Ele desempenha a mesma função geral que o SSL, mas apresenta uma atualização significativa. Embora o SSL tenha caído em desuso, seu legado ainda é evidente quando se fala de TLS/SSL (às vezes, chamado de SSL/TLS). Em alguns casos, SSL se refere ao TLS (como em "certificados SSL”).

Assim como o SSL, o TLS foi desenvolvido para proteger as comunicações entre clientes. Ele é implementado sempre que alguém visita um site que começa com HTTPS e é um recurso padrão em plataformas como o Gmail.

Evolução e melhorias de segurança do TLS

Desde seu lançamento em 1999, a criptografia TLS teve três grandes atualizações, cada uma com o objetivo de melhorar a segurança e o desempenho. Aqui está uma visão geral do histórico de versões do TLS:

| Versão | Ano de lançamento | Vulnerabilidades | Ano de descontinuação |

| TLS 1.0 | 1999 | Algoritmos de criptografia fracos, sem suporte para Sigilo de Encaminhamento Perfeito (PFS), suscetibilidade a ataques BEAST | 2021 |

| TLS 1.1 | 2006 | Funções hash fracas, trocas de chaves estáticas, ataques de downgrade de protocolo | 2021 |

| TLS 1.2 | 2008 | Ataques de downgrade de protocolo, PFS não obrigatório, algoritmos suscetíveis a computação quântica | N/A (ainda em uso) |

| TLS 1.3 | 2018 | Nenhuma (até o momento) | N/A (o padrão atual) |

TLS 1.2 vs. TLS 1.3: o que mudou?

As primeiras versões do TLS (v1.0 e v1.1) foram descontinuadas, restando apenas o TLS 1.2 e o TLS 1.3, ainda em uso.

Veja em que as versões não descontinuadas são diferentes:

- Sigilo de Encaminhamento Perfeito: embora seja capaz de acomodar isso, o TLS 1.2 não oferece sigilo de encaminhamento perfeito por padrão, o que significa que qualquer pessoa que comprometa sua chave de segurança também poderá ver os dados protegidos com essa chave. Com as conexões TLS 1.3, isso não é mais possível.

- Vulnerabilidades de sistemas legados: o TLS 1.2 foi desenvolvido com compatibilidade para sistemas legados. Embora prático, isso abre portas para possíveis problemas. O TLS 1.3 pode causar problemas em sistemas muito mais antigos, mas, como resultado, ele é mais seguro.

- Desempenho mais rápido: no TLS 1.3, o processo de handshake foi reduzido a uma única rodada (que, às vezes, é totalmente ignorada se a comunicação já tiver sido estabelecida). Isso resulta em um desempenho mais rápido em comparação com o TLS 1.2.

- Considerações pós-quânticas: o TLS 1.3 exige o uso de cifras AEAD (por exemplo, AES-GCM ou ChaCha20-Poly1305), o que melhora a integridade e a confidencialidade. Embora não seja inerentemente seguro contra potenciais ataques quânticos, o design modular do TLS 1.3 e o suporte para troca híbrida de chaves permitem que, no futuro, algoritmos pós-quânticos sejam facilmente integrados.

Compatibilidade com versões anteriores do SSL

Versões anteriores do TLS mantinham a compatibilidade com o SSL para dar suporte a sistemas legados. Essa flexibilidade expõe os sistemas a potenciais ataques de downgrade (como o POODLE). Ao forçar um downgrade, agentes maliciosos poderiam explorar vulnerabilidades antigas para comprometer uma conexão.

O TLS 1.3 resolve esse problema ao não ser mais compatível com versões anteriores, impedindo que agentes maliciosos executem o ataque de downgrade.

SSL vs. TLS: principais diferenças explicadas

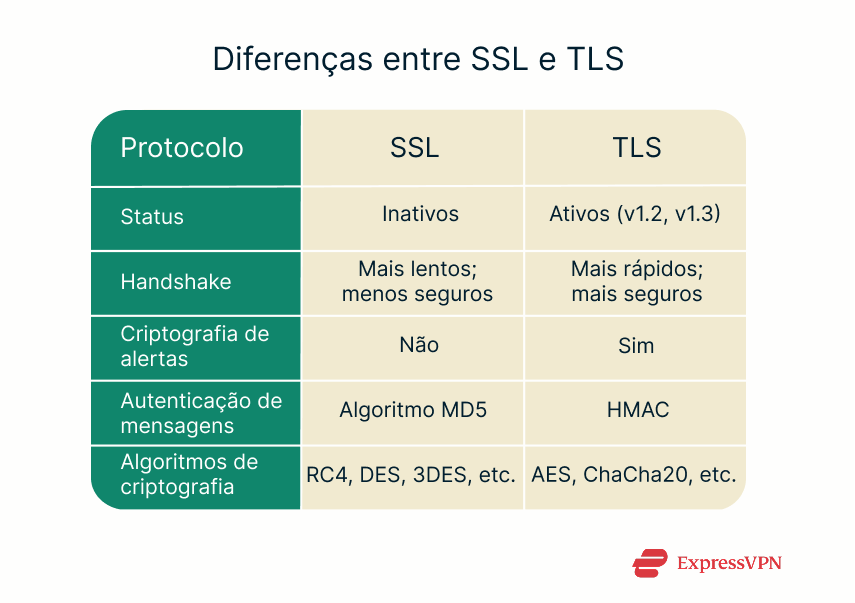

O SSL permitiu comunicações online geralmente seguras, mas o TLS trouxe melhorias significativas. Aqui está um breve resumo:

- Handshake: os handshakes do SSL tinham uma otimização fraca, levando a problemas de desempenho, que o TLS resolve usando métodos mais rápidos.

- Autenticação aprimorada: o TLS reduz significativamente o risco de ataques man-in-the-middle usando sistemas de autenticação de mensagens mais avançados.

- Mensagens de alerta seguras: tanto o SSL quanto o TLS emitem alertas de aviso (indicando um erro não crítico) e alertas fatais (indicando um erro crítico). Mas, diferentemente do SSL, o TLS 1.3 criptografa todas as mensagens de alerta assim que uma conexão é estabelecida.

- Abordagem de autenticação de mensagens: o SSL autentica mensagens usando principalmente o algoritmo MD5, que está desatualizado e não é tão criptograficamente complexo quanto o sistema de Código de Autenticação de Mensagens Baseado em Hash (HMAC) do TLS.

- Conjuntos de cifras: o SSL e o TLS suportam uma variedade de conjuntos de cifras (uma coleção de algoritmos de criptografia) para criptografia de dados, troca de chaves e transferências de dados seguras. Alguns dos conjuntos de cifras usados pelo SSL são mais fracos do que os oferecidos pelo TLS.

Qual é melhor: SSL ou TLS?

O TLS é uma melhoria em relação ao SSL em praticamente todos os sentidos. Ele introduz melhorias em algumas áreas-chave.

Comparação de desempenho e segurança

O TLS (especialmente a versão 1.3) aprimora o desempenho do SSL modificando a forma como os handshakes são tratados. Além disso, ao criptografar todas as mensagens de alerta assim que uma conexão é estabelecida, o TLS 1.3 é mais seguro. Com o SSL, esses dados são transmitidos em texto simples.

O SSL é restritivo em termos de criptografia, com versões mais antigas sendo suscetíveis até mesmo a ataques convencionais modernos. Em comparação, o TLS 1.3 exige padrões mais elevados e foi desenvolvido para ser adaptável.

Assim que estiverem disponíveis, os padrões de criptografia pós-quântica podem ser facilmente integrados à versão mais recente do TLS. Isso é importante, porque muitos aspectos da segurança cibernética podem ser ameaçados com o surgimento dos computadores quânticos. Por motivos similares, os protocolos Lightway e WireGuard da ExpressVPN foram atualizados com algoritmos à prova de computação quântica.

Compatibilidade com navegadores e plataformas modernas

Nenhum navegador ou plataforma moderna continua oferecendo suporte a SSL. Alguns sistemas atuais podem ocasionalmente referenciar certificados SSL, mas na verdade usam TLS.

Por que o TLS é o padrão agora?

Devido a essas melhorias de segurança e desempenho, o TLS foi o padrão por muito tempo. Na verdade, o IETF (Internet Engineering Task Force) determinou que o SSL não deve mais ser usado. Isso é importante, porque o IETF desempenha um papel fundamental na definição de padrões para a internet global.

Desde aplicativos de mensagens seguras a praticamente todos os sites modernos, o mundo atual depende do TLS para criptografar conexões.

O HTTPS usa SSL ou TLS?

O SSL já foi usado no Hypertext Transfer Protocol Secure (HTTPS), mas, como em todos os outros lugares, foi substituído pelo TLS. Menos de 1% dos sites oferecem suporte a alguma forma de SSL, enquanto quase 100% usam TLS 1.2 e mais de 75% também oferecem suporte ao TLS 1.3.

Como o SSL/TLS garante uma navegação segura na web

Às vezes, ao usar a internet é necessário inserir informações confidenciais em sites. Por exemplo, você pode precisar fornecer as informações do seu cartão de crédito em um site de comércio eletrônico ou divulgar informações pessoais confidenciais ao reservar hotéis e voos.

Sem um protocolo como o SSL ou o TLS, esses dados poderiam ser interceptados durante a transmissão entre seu dispositivo e o servidor de destino. Isso significa que qualquer pessoa com as ferramentas certas pode interceptar esses dados em texto simples e, por exemplo, usar as informações do seu cartão de crédito para fazer uma compra online.

Com o SSL e agora com o TLS, esses dados confidenciais são criptografados durante a transmissão entre dispositivos, garantindo que apenas as pessoas autorizadas possam lê-los.

Além disso, o SSL/TLS oferece autenticação e verificação. Isso significa que os usuários são alertados sobre com o que estão interagindo. Embora isso ofereça um pouco de proteção contra ataques de phishing, não é de forma alguma uma defesa infalível, uma vez que os cibercriminosos ainda podem criar sites maliciosos com certificados autênticos.

O papel dos certificados SSL/TLS no HTTPS

Os certificados SSL, que hoje são na verdade certificados TLS, permitem que os sites usem conexões HTTPS, que são mais seguras do que as que usam HTTP.

Um certificado SSL também confirma a identidade e a autenticidade dos servidores online (geralmente sites) que você visita. Ele faz isso registrando e verificando informações como:

- Nome de domínio associado (por exemplo, www.exemplo.com)

- Subdomínios associados (por exemplo, www.teste.exemplo.com)

- A autoridade certificadora emissora

- Para quem o certificado foi emitido (pessoa física, organização ou dispositivo)

- Datas de emissão e expiração do certificado

- Chave pública

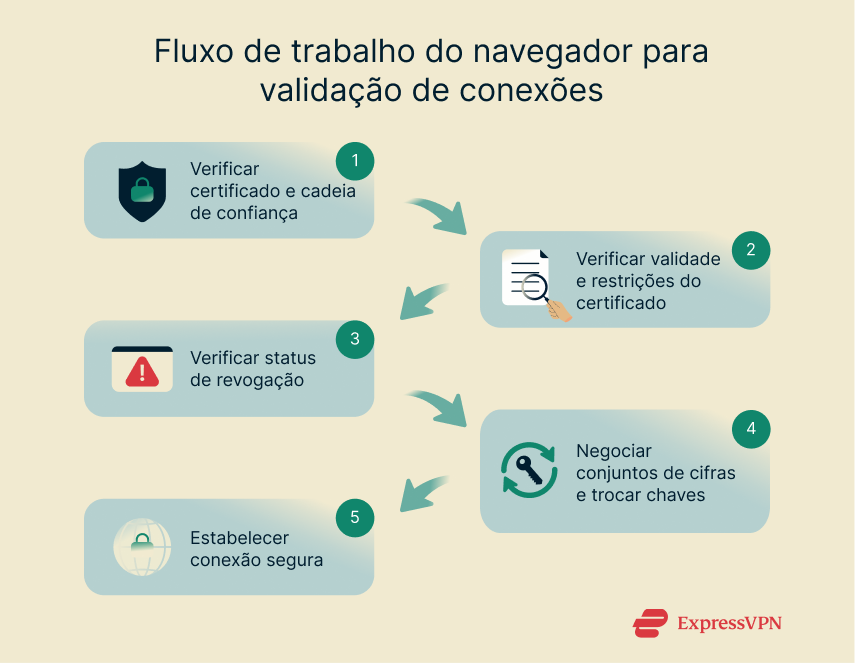

Como os navegadores validam as conexões HTTPS

Os navegadores validam as conexões HTTPS verificando o certificado SSL subjacente do site contatado. O processo ocorre em meros milissegundos, mas requer uma série de etapas:

- Verificação de integridade do certificado: todo certificado SSL é assinado com a chave privada de uma Autoridade Certificadora. Primeiro, o navegador verifica essa assinatura usando criptografia de chave pública. Isso pode envolver múltiplas verificações de assinatura ao longo de uma cadeia de confiança até a Autoridade Certificadora raiz. Se tiverem sido feitas modificações, a conexão será rejeitada.

- Verificações de validade do certificado: os certificados SSL têm uma data e hora de validade. Os navegadores verificam para confirmar se o certificado não expirou. Se expirou, a conexão será rejeitada.

- Verificação do status de revogação: um certificado pode ser invalidado antes da data de expiração (por exemplo, se sua chave privada for comprometida). Os navegadores normalmente verificam a revogação usando o Protocolo de Status de Certificado Online (OCSP), às vezes, usando o recurso de stapling para maior eficiência.

- Verificação do emissor: o navegador confirma se cada certificado na cadeia foi realmente emitido pela autoridade declarada. Isso impede a falsificação de um certificado com o nome de uma Autoridade Certificadora legítima.

- Verificações de restrição de nome: o navegador identifica se um certificado foi emitido para um usuário verificado. Por exemplo, se o site www.exemplo.com for legítimo, um golpista pode criar o site www.scam.exemplo.com para enganar os usuários e fazê-los pensar que se trata da mesma empresa. As restrições de nome impedem que isso aconteça.

- Verificações de restrição de política: quando as Autoridades Certificadoras especificam políticas sob as quais um certificado foi emitido, o navegador deve verificar a conformidade com essas políticas. No entanto, isso é muito raro em situações reais.

- Verificação do comprimento do caminho: as Autoridades Certificadoras podem definir comprimentos máximos de caminho para certificados, impedindo que os usuários falsifiquem certificados válidos. Caso contrário, qualquer pessoa com o conhecimento adequado pode criar um certificado fraudulento para se passar por uma entidade confiável e enganar usuários desavisados.

- Verificação do uso da chave: é definida uma política de uso para cada chave contida em um certificado, que também deve estar alinhada com as restrições de uso de chave do navegador. Se não estiver, o navegador rejeita o certificado.

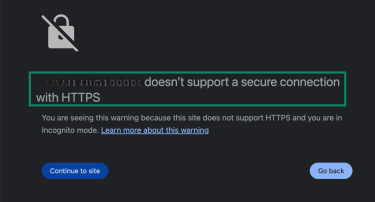

Nesse ponto, o navegador processa quaisquer outras extensões críticas definidas no certificado e estabelece uma conexão segura, se bem-sucedido. No entanto, se houver um único erro no caminho de processamento, não será estabelecida uma conexão segura. Geralmente, isso leva para uma tela de erro explicando o problema.

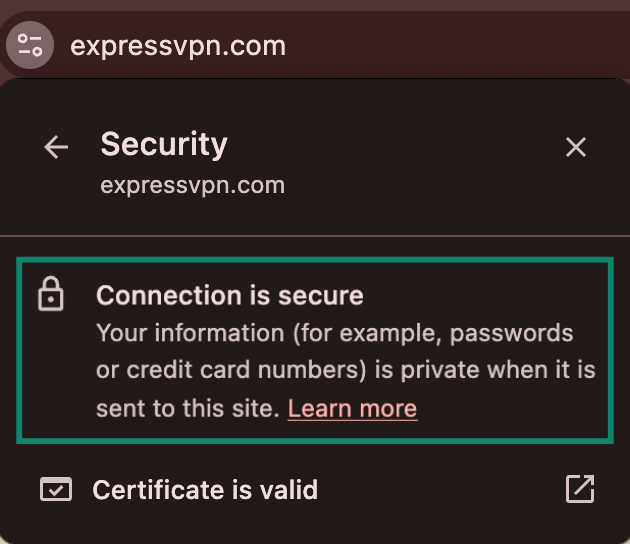

Na maioria dos navegadores modernos, você pode verificar se há um alerta na barra de endereços caso o HTTPS não esteja ativo.

Qual é a diferença entre certificados SSL e TLS?

Por diversos motivos relacionados à segurança e ao desempenho, os certificados SSL foram descontinuados e substituídos pelos certificados TLS. Mas, por convenção, os certificados TLS, às vezes, são chamados de certificados SSL.

Apesar do nome e das atualizações importantes, a função principal de ambos os certificados é a mesma: proteger as comunicações na web criptografando os dados em trânsito.

Você deve substituir os certificados SSL por certificados TLS?

Já que os certificados SSL foram descontinuados, é quase certo que todos os seus certificados sejam TLS, mesmo que você os veja referidos como SSL.

Portanto, você deve continuar verificando para confirmar qual versão do TLS está usando. Alguns sistemas mais antigos ainda podem depender dos protocolos TLS 1.0 e TLS 1.1, que foram descontinuados em 2021.

Casos de uso comuns para SSL/TLS hoje

O SSL/TLS é amplamente usado hoje em dia, especialmente nos seguintes cenários:

- VPNs: alguns protocolos de VPN dependem de TLS/SSL para proteger os dados durante a transmissão e garantir conexões seguras. O OpenVPN é um exemplo amplamente usado. Dito isso, alguns protocolos avançados (como o Lightway da ExpressVPN) alcançam um nível equivalente de segurança usando outros meios.

- Proteção de sites, e-mails e aplicativos: o TLS/SSL criptografa os dados de e-mails, sites e aplicativos durante a transmissão, adicionando proteção contra qualquer pessoa que tente interceptar os dados. Ele também adiciona proteção quando você faz backup de seus arquivos na nuvem.

- Conformidade e padrões de proteção de dados: o TLS/SSL pode ajudar as organizações a atenderem às regulamentações de proteção de dados, como RGPD e HIPAA.

Melhores práticas para implementar SSL/TLS

Siga as melhores práticas abaixo para otimizar sua implementação de SSL/TLS.

Desative protocolos desatualizados

Para obter o mais alto nível de proteção e o melhor desempenho, use TLS 1.3 ou 1.2. em vez de SSL ou versões anteriores do TLS.

Manter-se atualizado com as atualizações e patches do TLS

Sempre implemente as atualizações e patches do TLS para se beneficiar das melhorias de segurança e desempenho. Por exemplo, a transição do TLS 1.2 para o TLS 1.3 consolidou o Sigilo de Encaminhamento Perfeito (PFS), impedindo que invasores acessem comunicações passadas caso consigam descriptografar uma chave de criptografia.

Monitorar a validade e a renovação dos certificados

Verificar regularmente a validade dos seus certificados é crucial para evitar revogações ou falsificações errôneas. Caso contrário, você pode colocar em risco quaisquer dados compartilhados com seus servidores (incluindo informações financeiras confidenciais) de serem interceptados por terceiros.

Você pode automatizar as verificações de validade de certificados usando o protocolo OCSP (Online Certificate Status Protocol). Com o OCSP stapling, seu servidor obtém periodicamente uma resposta de validade assinada da autoridade certificadora e a apresenta aos clientes durante o handshake TLS. Isso permite que os clientes verifiquem o status de revogação do certificado de forma eficiente, sem precisar entrar diretamente em contato com a Autoridade Certificadora.

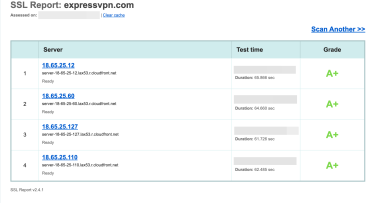

Como testar a segurança da sua configuração TLS

Você pode testar a validade e a segurança da sua configuração TLS inserindo seu nome de domínio em ferramentas online como o SSL Labs.

A complexidade da sua integração TLS determinará o que mais você precisa testar. Dependendo das circunstâncias, você pode precisar analisar:

- HTTP Strict Transport Security (HSTS)

- TLS Fallback SCSV

- Encrypted Client Hello (ECH)

- Retomada de sessão

- OCSP stapling

- Compressão TLS

- Certificate pinning

- Renegociação segura

- Renegociação iniciada pelo cliente

Perguntas frequentes: perguntas frequentes sobre SSL vs. TLS

Qual é melhor, SSL ou TLS?

O TLS oferece melhor segurança e desempenho e substituiu completamente todas as versões do SSL. Dito isso, o termo SSL ainda é usado às vezes para se referir ao TLS.

O HTTPS usa SSL ou TLS?

O HTTPS usa TLS. Como meio de proteger o tráfego de internet e as comunicações na web, o TLS é uma melhoria em relação ao SSL em todos os aspectos relevantes. O HTTPS originalmente usava SSL, mas esse protocolo agora está obsoleto devido a vulnerabilidades de segurança.

Por que o SSL não é mais usado?

O SSL foi pioneiro na segurança da comunicação na internet, mas não é mais usado devido à sua suscetibilidade a vulnerabilidades e problemas de desempenho. Em seu lugar, o TLS foi desenvolvido para corrigir vulnerabilidades de segurança, melhorar o desempenho e, particularmente com o TLS 1.3, proporcionar uma adaptação mais suave a ameaças futuras.

Dê o primeiro passo para se proteger online. Experimente a ExpressVPN sem riscos.

Obtenha ExpressVPN